Hpsp-701 устройство контроля и управления защитой цифровых линий производитель

Понимаете, когда речь заходит о защите цифровых линий – сразу возникает ощущение сложной математики и передовых технологий. Многие считают, что это исключительно для крупных телекоммуникационных компаний. На самом деле, необходимость надежной защиты актуальна для бизнеса любого размера, особенно если критически важные данные передаются по сети. И часто самый главный вопрос – не в сложности алгоритмов, а в стабильности и предсказуемости работы оборудования. Полагаю, в этой нише многие сталкиваются с ситуацией, когда 'теоретически' идеальная система защиты оказывалась несовершенной на практике. Проблема не в самой концепции, а, скорее, в ее реализации и интеграции в существующую инфраструктуру.

Что такое системы контроля и управления защитой?

Прежде чем углубляться в конкретные решения, давайте определимся, что мы имеем под термином контроль и управление защитой цифровых линий. Это комплекс аппаратных и программных средств, предназначенных для обеспечения конфиденциальности, целостности и доступности данных, передаваемых по сети. Задача – не просто 'закрыть' канал, а постоянно мониторить состояние защиты, оперативно реагировать на угрозы и поддерживать работоспособность системы. В идеале, это не просто реактивная система, а проактивный инструмент, который предсказывает потенциальные проблемы и предотвращает их возникновение. Сюда входит мониторинг трафика, обнаружение аномалий, управление доступом, шифрование данных и, конечно, возможность быстрого восстановления после инцидента.

Основные компоненты системы

Типичная система контроля и управления защитой включает в себя несколько ключевых компонентов. Во-первых, это устройства защиты самой линии связи – может быть, это специализированные модули, встраиваемые в сетевое оборудование, или отдельные аппаратные решения. Во-вторых, это программное обеспечение, которое осуществляет мониторинг, анализ и управление этими устройствами. И, наконец, это система управления инцидентами, которая обеспечивает оповещение, логирование и процедуру реагирования на возникающие угрозы. Важно понимать, что все эти компоненты должны работать как единое целое, образуя согласованную и эффективную защиту.

Опыт работы с решениями для защиты цифровых линий

В своей практике я имел дело с различными решениями для защиты цифровых линий, от относительно простых VPN-шлюзов до более сложных систем контроля доступа и межсетевых экранов нового поколения. Например, однажды нам необходимо было защитить канал связи между двумя филиалами компании, где передавались конфиденциальные финансовые данные. Изначально мы рассматривали несколько вариантов, включая использование стандартных VPN-решений. Однако, при тестировании мы обнаружили, что они не обеспечивали достаточного уровня защиты, особенно в отношении атак типа 'человек посередине' (Man-in-the-Middle). В итоге мы выбрали более продвинутую систему, которая использовала протокол IPsec с шифрованием на уровне канального уровня и дополнительно включала в себя систему обнаружения вторжений.

Проблемы интеграции и масштабируемости

Одним из самых распространенных вызовов при внедрении систем контроля и управления защитой является их интеграция с существующей сетевой инфраструктурой. Часто возникают проблемы совместимости, необходимость перестройки сетевой топологии и сложность настройки параметров защиты. Кроме того, системы должны быть масштабируемыми, чтобы справляться с ростом объема трафика и появлением новых точек доступа. Недооценка этих факторов может привести к серьезным проблемам в будущем.

Важность мониторинга и анализа логов

Невозможно обеспечить надежную защиту без постоянного мониторинга и анализа логов. Логи системы защиты содержат ценную информацию о попытках несанкционированного доступа, аномальном трафике и других потенциальных угрозах. Но для того, чтобы эта информация была полезной, ее необходимо правильно обрабатывать и анализировать. В идеале, должна быть реализована система автоматического обнаружения и оповещения о подозрительных событиях, а также возможность ручного анализа логов для выявления сложных атак. На практике это часто упускается, и как следствие, в случае возникновения инцидента, мы оказываемся без информации о его причинах и последствиях.

ООО Цзянсу Дунфан Хуашэн Информационные Технологии: решения для надежной защиты

Компания ООО Цзянсу Дунфан Хуашэн Информационные Технологии (далее именуемая ?Дунфан Хуашэн?) является одним из ведущих поставщиков решений для защиты цифровых линий связи. Они предлагают широкий спектр продуктов, включая аппаратные и программные устройства, системы управления инцидентами и услуги по внедрению и сопровождению. Их решения отличаются высокой надежностью, масштабируемостью и простотой управления. Особенно хотелось бы отметить их подход к разработке, который учитывает специфические требования различных отраслей и позволяет подобрать оптимальное решение для каждой конкретной задачи. ООО Цзянсу Дунфан Хуашэн Информационные Технологии также активно развивает направление искусственного интеллекта в области кибербезопасности, что позволяет создавать более эффективные системы защиты, способные автоматически обнаруживать и реагировать на новые угрозы.

Рекомендации по выбору системы защиты

При выборе системы контроля и управления защитой необходимо учитывать несколько факторов. Во-первых, это требования к уровню защиты, которые должны соответствовать рискам, связанным с передачей данных. Во-вторых, это масштабируемость системы, которая должна обеспечивать возможность расширения в будущем. И, наконец, это простота управления, которая должна позволять быстро и эффективно реагировать на возникающие угрозы. Не стоит экономить на системе защиты – это инвестиция в будущее вашего бизнеса.

В заключение хочу сказать, что защита цифровых линий связи – это непрерывный процесс, который требует постоянного внимания и совершенствования. Выбор правильной системы контроля и управления защитой – это только первый шаг. Важно также регулярно проводить тестирование системы, обучать персонал и быть в курсе последних тенденций в области кибербезопасности.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

63000kVA 110kV Сухой трансформатор

63000kVA 110kV Сухой трансформатор -

Предустановленная подстанция

Предустановленная подстанция -

Шкафы для распределения среднего и высокого напряжения

Шкафы для распределения среднего и высокого напряжения -

Хэйцзинь свинцово-кислотная батарея 12 В-40 Ач

Хэйцзинь свинцово-кислотная батарея 12 В-40 Ач -

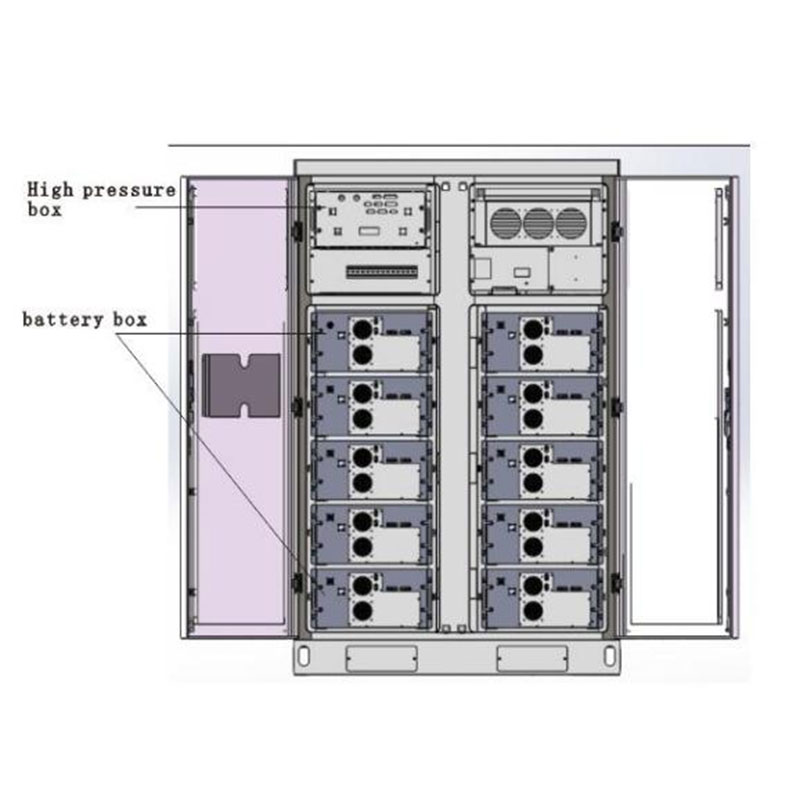

100kW/215kWh Система хранения энергии

100kW/215kWh Система хранения энергии -

SCSFB11-740035 Установка сухих трансформаторов на башнях морских ветряных электростанций

SCSFB11-740035 Установка сухих трансформаторов на башнях морских ветряных электростанций -

ODFS11-216700525 Электрический трансформатор

ODFS11-216700525 Электрический трансформатор -

Пластиковый изолированный контрольный кабель

Пластиковый изолированный контрольный кабель -

L2 400 TA-C необслуживаемая автомобильная стартовая батарея

L2 400 TA-C необслуживаемая автомобильная стартовая батарея -

Хэйцзинь высокотемпературная свинцово-кислотная батарея 12 В-27 Ач

Хэйцзинь высокотемпературная свинцово-кислотная батарея 12 В-27 Ач -

Кабели для фиксированной проводки

Кабели для фиксированной проводки -

Литиевая батарея

Литиевая батарея

Связанный поиск

Связанный поиск- Свинцово кислотные аккумуляторы 5opzs250

- Стартерный аккумулятор для двс

- Hpsp-712 цифровое устройство резервного контроля и защиты трансформатора

- Tilif-48304s1-51.2v-304ah производители

- Трансформатор электрической сети 110 кв ~ 220 кв производитель

- Топ 10 лучших свинцово кислотных аккумуляторов

- Свинцово кислотный аккумулятор 12в 7ач как восстановить Основный покупатель

- Накопитель энергии производитель

- Аккумулятор стартерный свинцово кислотный

- Съемный средне- и высоковольтный распределительный шкаф основная страна покупателя